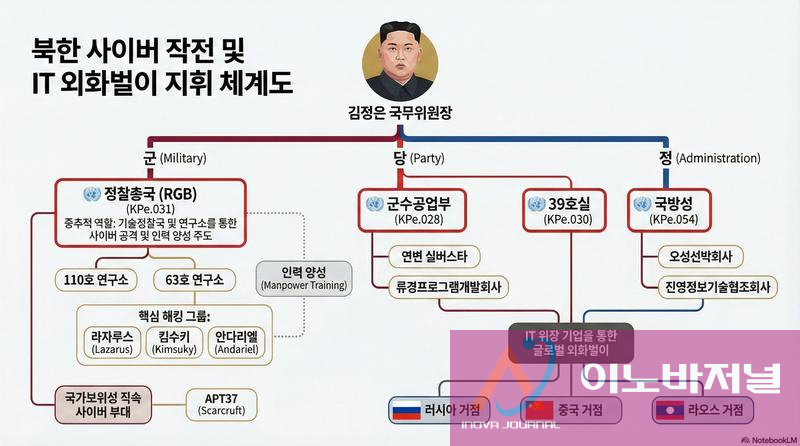

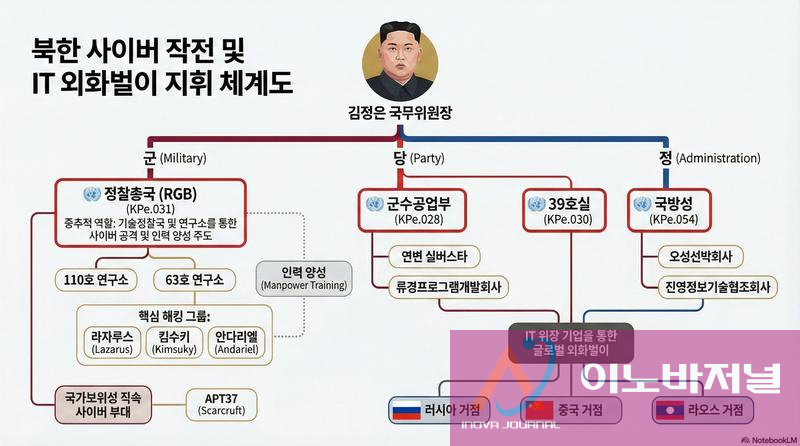

인포그래픽=실제 북한 사이버 작전 지휘 체계도를 이미지화 한 것입니다. 상세한 체계도는 [부록 3] 참조하십시오.

인포그래픽=실제 북한 사이버 작전 지휘 체계도를 이미지화 한 것입니다. 상세한 체계도는 [부록 3] 참조하십시오.

북한 사이버 프로그램 조직 및 부대 심층 분석 보고서

- MSMT 보고서에 기반한 전략적 평가 및 구조적 해부 -

1. 서론: 북한 사이버 전력의 전략적 진화와 글로벌 안보 위협

1.1 보고서의 배경 및 목적

2025년 10월 22일, 다국적 제재 모니터링 팀(Multilateral Sanctions Monitoring Team, 이하 MSMT)은 북한(DPRK)의 사이버 및 정보 기술(IT) 인력 활동을 통한 유엔 제재 위반 및 회피 실태를 고발하는 획기적인 보고서를 발간하였다. 본 문서는 해당 보고서의 핵심인 "북한 사이버 프로그램 조직 및 부대(DPRK Cyber Program Organization and Units)" 섹션을 중심으로, 북한의 사이버 전력이 어떻게 국가적 차원에서 조직화되고 운영되는지를 심층적으로 분석한다.

MSMT는 러시아의 거부권 행사로 인해 활동이 종료된 유엔 안전보장이사회 산하 1718 위원회 전문가 패널의 공백을 메우기 위해 미국, 대한민국, 일본, 영국, 프랑스, 독일, 이탈리아, 네덜란드, 캐나다, 호주, 뉴질랜드 등 11개국이 주도하여 설립한 다자간 감시 기구이다. 이들의 첫 번째 포괄적 보고서는 140페이지 분량에 달하며, 북한의 사이버 작전이 단순한 정보 수집을 넘어 정권 생존과 대량살상무기(WMD) 개발을 위한 핵심 자금원(Cash Cow)으로 변모했음을 명확히 보여준다.

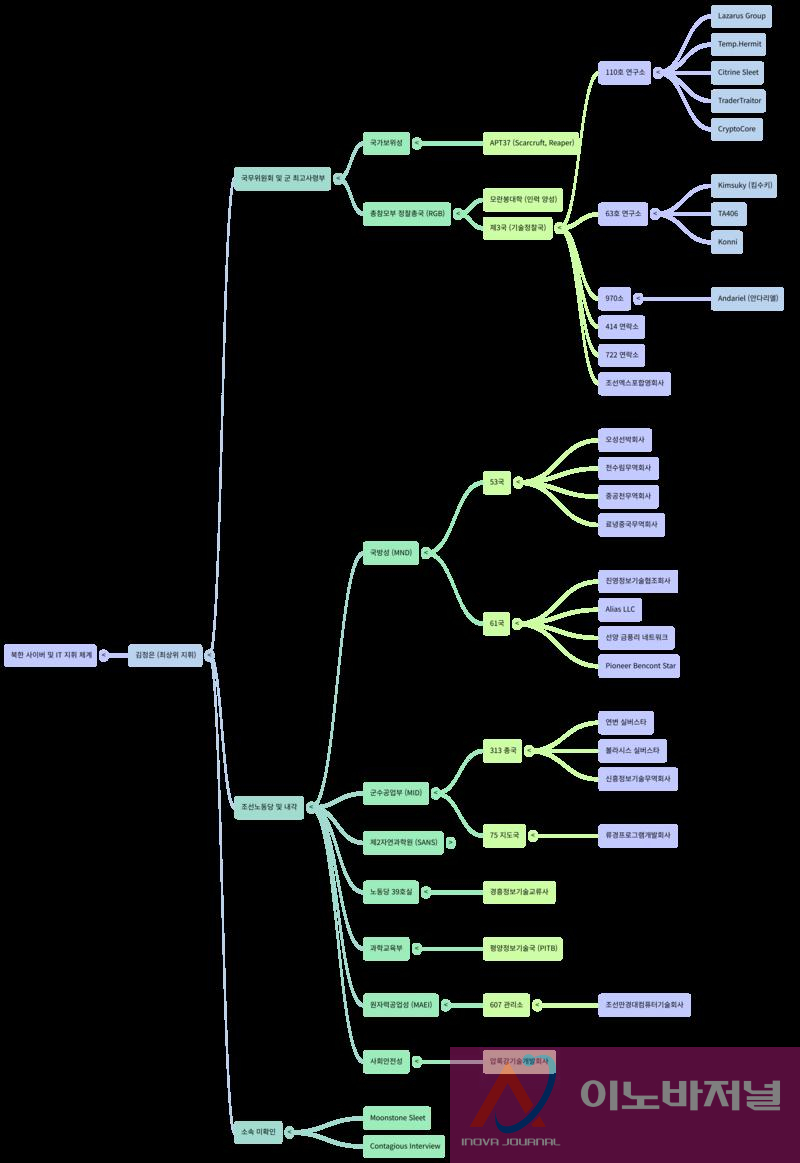

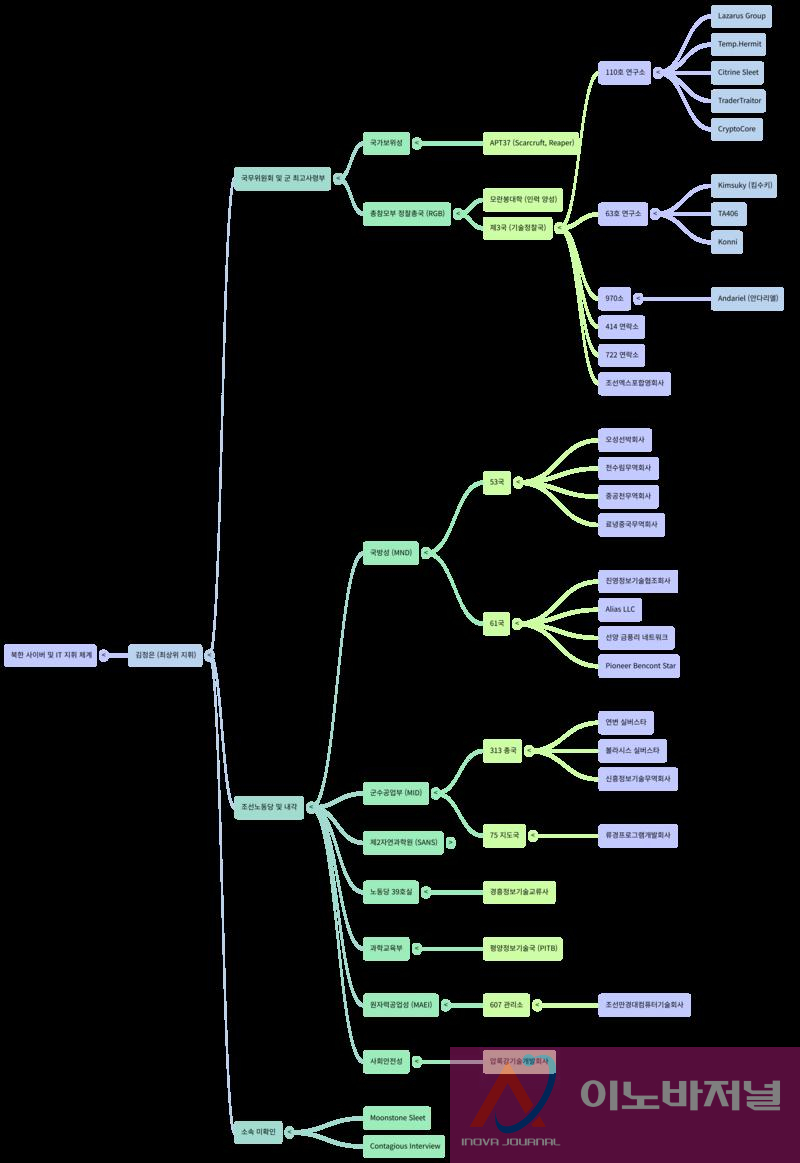

본 연구는 MSMT가 확보한 첩보, 블록체인 분석 데이터, 그리고 탈북민 증언 등을 종합하여 북한 사이버 조직의 복잡한 지휘 통제 체계, 산하 부대들의 역할 분담, 그리고 해외 위장 거점의 실체를 규명하는 데 목적이 있다. 특히, 김정은 국무위원장의 직접적인 통제 하에 있는 정찰총국(RGB)부터 군수공업부(MID), 국방성(MND), 국가보위성(MSS)에 이르기까지, 북한의 모든 권력 기관이 사이버 범죄에 가담하는 '국가적 범죄 기업(State-Sponsored Criminal Enterprise)'의 면모를 상세히 파헤칠 것이다.["부록 3의 북한 사이버 행위자 및 IT 인력과 유엔 제재 대상의 연계도"를 참조할 것]

1.2 북한 사이버 독트린의 전환: 비대칭 전력에서 경제적 생명선으로

과거 북한의 비대칭 전력은 핵과 미사일, 특수부대 중심이었으나, 김정은 집권 이후 사이버 전력은 이들과 대등하거나 그 이상의 전략적 가치를 지닌 수단으로 격상되었다. MSMT 보고서에 따르면 북한의 사이버 프로그램은 중국과 러시아의 수준에 육박하는 '전방위적 국가 프로그램(full-spectrum, national program)'으로 진화하였다.

이러한 진화의 배경에는 두 가지 핵심 동기가 존재한다. 첫째, 제재 회피 및 외화 벌이이다. 2024년 한 해 동안만 북한이 탈취한 가상자산은 최소 11억 9천만 달러에 달하며, 2025년 9월까지 그 규모는 16억 5천만 달러를 넘어섰다. 이는 북한 전체 외화 수입의 약 50%를 차지할 정도로 막대한 비중이며, 핵·미사일 고도화에 필요한 자금줄 역할을 하고 있다. 둘째, 기술 탈취 및 비대칭 위협이다. 방위산업체, 우주항공, 생명공학 분야에 대한 해킹은 자체 연구개발(R&D) 비용과 시간을 획기적으로 단축시키는 수단으로 활용된다.

북한은 이러한 목표를 달성하기 위해 군(軍), 당(黨), 정(政)의 각 기관 산하에 경쟁적으로 사이버 부대를 창설하고, 이를 지원하는 해외 IT 인력 파견을 확대하는 독특한 조직 구조를 발전시켜 왔다. 이는 중앙집권적 통제와 기관 간 충성 경쟁이 결합된 형태로, 작전의 효율성을 극대화하는 동시에 보안을 유지하는 이중적 효과를 거두고 있다.

2. 북한 사이버 프로그램의 최상위 지휘 통제 체계

북한의 사이버 작전은 김정은 국무위원장을 정점으로 하는 고도로 중앙집권적인 지휘 체계를 갖추고 있다. 그러나 실무 차원에서는 국무위원회, 조선인민군(KPA), 조선노동당(KWP) 산하의 다양한 기관들이 각자의 임무와 목적에 따라 독자적인 사이버 부대를 운용하며, 때로는 협력하고 때로는 경쟁하는 양상을 보인다.

2.1 국무위원회 및 최고사령부의 역할

김정은 국무위원장은 국무위원회를 통해 국가 전반의 사이버 전략을 수립하고 주요 작전을 직접 지시한다. 특히 대규모 금융 절취나 국가 안보에 치명적인 영향을 미칠 수 있는 고위급 첩보 작전의 경우, 정찰총국 등을 통해 김정은에게 직보되는 체계를 갖추고 있는 것으로 파악된다. 이는 북한 체제 특성상 최고지도자의 관심사가 자원 배분의 최우선 순위가 됨을 의미하며, 사이버 부대들이 김정은의 '혁명 자금' 확보를 위해 물불을 가리지 않고 작전을 수행하는 근본적인 원인이 된다.

2.2 조선노동당의 정치적 통제

조선노동당은 중앙군사위원회와 조직지도부 등을 통해 사이버 부대에 대한 정치적 통제와 사상 교육을 담당한다. 또한, 당 산하의 전문 부서(예: 군수공업부, 39호실)들이 직접 사이버 외화 벌이 조직을 운용하기도 한다. 이는 북한의 사이버 작전이 단순한 군사 작전이 아니라, 당의 자금 확보와 체제 유지를 위한 정치적 과업임을 보여준다.

2.3 총참모부 및 작전 통제

조선인민군 총참모부는 군사 작전 차원에서의 사이버전(Cyber Warfare)을 기획하고 수행한다. 전시에는 적의 지휘 통제 통신(C4I) 체계를 마비시키고 사회 기반 시설을 파괴하는 임무를 수행하며, 평시에는 이를 위한 정보 수집과 예비 침투(Pre-positioning) 활동을 전개한다.

3. 정찰총국 (RGB): 북한 사이버 전력의 핵심 중추

정찰총국(Reconnaissance General Bureau, RGB)은 북한의 대남 및 대외 공작을 총괄하는 핵심 정보 기관으로, 북한 사이버 전력의 가장 정예화된 부대들을 거느리고 있다. 2009년 기존의 작전부, 35호실, 정찰국을 통합하여 창설된 이래, 정찰총국은 천안함 폭침, 연평도 포격 등 물리적 도발뿐만 아니라 3.20 전산 대란, 소니 픽처스 해킹 등 굵직한 사이버 도발을 주도해 왔다. 유엔 안보리는 2016년 결의 2270호를 통해 정찰총국을 제재 대상으로 지정하였으나, 이들은 다양한 위장 명칭과 해외 거점을 통해 여전히 활발하게 활동하고 있다.

3.1 110호 연구소 (Technology Reconnaissance Team)

110호 연구소는 정찰총국 제3국(기술정찰국) 산하의 최정예 사이버 부대로, 서구 보안 업계에서 통칭 '라자루스 그룹(Lazarus Group)'으로 분류하는 주요 위협 행위자들의 모체이다. 이들은 금융 절취, 파괴적 사이버 공격, 공급망 해킹 등 가장 공격적이고 기술적으로 난이도가 높은 작전을 수행한다.

3.1.1 TraderTraitor (Jade Sleet / UNC4899)

임무 및 특성: 2016~2017년경 정찰총국이 가상자산 탈취를 전문으로 하기 위해 신설한 조직이다. 초기에는 SWIFT 시스템 해킹 등 전통적 금융망 공격에 주력했으나, 현재는 블록체인 생태계와 가상자산 거래소 공격에 특화되어 있다. 이들은 고도의 기술적 이해도를 바탕으로 탈중앙화 금융(DeFi) 플랫폼의 스마트 컨트랙트 취약점을 공략하거나, 거래소 직원을 대상으로 한 정교한 사회공학적 공격을 감행한다.

주요 작전: 2025년 2월 발생한 바이비트(Bybit) 해킹(약 14억 달러 피해), 2024년 일본 DMM 비트코인 해킹(3억 8백만 달러 피해), 인도 와지르X(WazirX) 해킹(2억 3천 5백만 달러 피해) 등 천문학적 규모의 가상자산 탈취 사건의 배후이다.

전술(TTPs): 'TraderTraitor'라는 명칭에서 알 수 있듯이, 이들은 가상자산 거래용 봇(Bot)이나 포트폴리오 관리 앱으로 위장한 악성 소프트웨어를 유포하여 피해자의 PC를 감염시킨다. 최근에는 블록체인 엔지니어나 거래소 관리자를 타겟으로 채용 제안을 가장한 스피어 피싱 공격을 주로 사용한다.

3.1.2 CryptoCore (Sapphire Sleet / Alluring Pisces)

임무 및 특성: TraderTraitor와 유사하게 가상자산 산업을 타겟으로 하지만, 상대적으로 대규모의 불특정 다수를 대상으로 한 피싱 캠페인에 주력한다.

전술(TTPs): 링크드인(LinkedIn)이나 텔레그램을 통해 가상자산 기업 직원들에게 접근하여, 고액 연봉의 이직 기회를 제안한다. 이후 '코딩 테스트'나 '직무 기술서' 파일로 위장한 악성코드를 보내 내부망 침투 거점을 확보한다. 2024년에는 화상 회의 문제 해결을 가장한 피싱 기법을 사용하여 다수의 피해자를 양산하였다.

3.1.3 Temp.Hermit

임무 및 특성: 정찰총국의 가장 전통적이고 경험 많은 해커들로 구성된 것으로 추정되는 조직이다. 이들은 파괴적인 사이버 공격과 정교한 첩보 수집을 모두 수행할 수 있는 역량을 갖추고 있다.

주요 작전: 2014년 소니 픽처스 엔터테인먼트 해킹, 2016년 방글라데시 중앙은행 해킹 시도, 2017년 전 세계를 강타한 워너크라이(WannaCry) 랜섬웨어 사태의 주범으로 지목된다. 최근에는 소프트웨어 공급망 공격(Supply Chain Attack)에 집중하고 있으며, 2023년 3CX 공급망 감염 사건을 주도하여 전 세계 수만 개의 기업 네트워크에 백도어를 설치하였다.

3.1.4 Citrine Sleet (AppleJeus)

임무 및 특성: 가상자산 투자자들을 노린 악성 앱 유포에 특화된 조직이다.

전술(TTPs): 'Celas Trade Pro'와 같은 가짜 가상자산 거래 프로그램을 개발하여 웹사이트를 통해 배포한다. 사용자가 이 프로그램을 설치하면 악성코드가 실행되어 가상자산 지갑의 개인키를 탈취한다. 2024년 10월 라디언트 캐피탈(Radiant Capital) 해킹 사건(5천만 달러 피해)의 배후로 지목되었다.

3.2 63호 연구소 (63 Research Center)

63호 연구소는 과거 414 연락소 산하에 있었으나, 2015년 조직 개편을 통해 정찰총국 직속으로 승격된 것으로 알려져 있다. 이들은 주로 정보 수집(Cyber Espionage)에 주력하며, 한국과 미국의 정책 결정자들을 대상으로 한 사회공학적 해킹에 탁월한 능력을 보인다.

3.2.1 Kimsuky (APT43 / Velvet Chollima)

주요 타겟: 한국과 미국의 정부 관료, 외교·안보 싱크탱크 연구원, 언론인, 대북 전문가, 전직 고위 공무원 등.

전술(TTPs): 이메일 스피어 피싱(Spear Phishing)의 대가로 불린다. 이들은 타겟과 수개월에 걸쳐 이메일을 주고받으며 신뢰(Rapport)를 형성한 뒤, 결정적인 순간에 악성 링크나 파일을 보낸다. 최근에는 언론사의 인터뷰 요청, 학술 회의 초청장, 사례비 지급 명목의 서류 등으로 위장하는 수법을 사용한다.

최근 동향: 단순한 정보 수집을 넘어, 한국의 건설 분야 협회 웹사이트를 해킹하거나 인증 소프트웨어의 취약점을 악용하는 등 사회 기반 시설 관련 정보 수집으로 활동 영역을 넓히고 있다. 이는 유사시 한국의 인프라 건설 정보나 도면을 탈취하여 군사 작전에 활용하려는 의도로 해석된다.

3.2.2 TA408 (Cerium) 및 Konni (TA406)

TA408: 2019년경부터 활동이 두드러진 그룹으로, 항공우주, 방산, 제약 분야를 타겟으로 커스텀 악성코드를 유포한다.

Konni: 주로 러시아와 관련된 외교 정책 목표물이나 유라시아 지역의 외교관을 대상으로 첩보 활동을 수행해 왔으나, 최근에는 가상자산 탈취 등 금전적 목적의 해킹도 병행하는 것으로 파악된다.

3.3 970소 (Office 970) 및 Andariel (APT45)

유엔 전문가 패널 보고서 등을 통해 정찰총국 970소와 연계된 것으로 밝혀진 Andariel은 한국의 안보에 직접적인 위협을 가하는 조직이다.

주요 작전: 2013년 3.20 사이버 테러(DarkSeoul)를 주도하여 한국의 방송사와 금융기관 전산망을 마비시켰다.

최근 동향: 최근에는 방위산업체, 우주항공 연구소, 핵융합 연구 시설 등을 해킹하여 레이저 무기, 감시 위성, 잠수함 건조 기술 등 민감한 군사 기밀을 탈취하는 데 집중하고 있다. 또한, 자체적인 운영 자금 조달을 위해 병원이나 의료 기관을 대상으로 랜섬웨어 공격을 감행하기도 한다. 2024년 7월 미국 법무부는 Andariel 소속 해커 림종혁을 기소하며 이들의 실체를 공개하였다.

3.4 신설 조직 및 기타 부대

227호 연구소 (Lab 227): 2024년 2월 김정은 위원장의 직접 지시로 평양 만경대 구역에 신설된 것으로 알려진 조직이다. 이 부대의 주요 임무는 인공지능(AI) 기술을 활용한 자동화된 해킹 도구 개발과 AI 모델 탈취 등 미래 사이버 전장에 대비하는 것이다. 이는 북한이 최신 기술 트렌드에 민감하게 반응하며 사이버 전력을 고도화하고 있음을 시사한다.

325국 (Bureau 325): 2021년 1월 코로나19 팬데믹 상황에서 백신 및 치료제 기술 탈취를 목적으로 정찰총국 내에 긴급 창설된 조직이다. 김정은에게 직보 체계를 갖춘 이 조직은 화이자(Pfizer) 등 글로벌 제약사를 해킹하여 백신 데이터를 탈취하는 임무를 수행했다. 팬데믹 이후에는 그 역량을 생명공학 및 의료 데이터 탈취로 전환한 것으로 보인다.

722 연락소 (722 Liaison Office): IT 외주 작업과 해킹을 혼용하는 부대로, '조선엑스포합영회사'라는 위장 간판을 사용한다. IP 대역 분석 결과 중국과 북한을 오가며 활동하는 정황이 포착되었다.

4. 국가보위성 (MSS) 및 기타 기관의 사이버 조직

북한의 사이버 작전은 정찰총국에만 국한되지 않는다. 체제 보위를 담당하는 국가보위성, 무기 개발을 총괄하는 군수공업부 등도 독자적인 사이버 부대를 운용하며 외화 벌이 경쟁에 뛰어들고 있다.

4.1 국가보위성 (MSS): 감시와 수익의 결합

전통적으로 방첩과 주민 감시를 담당하던 국가보위성은 최근 해외 IT 인력 파견과 사이버 첩보 수집으로 영역을 확장했다.

APT37 (Scarcruft / Reaper / Group123): 국가보위성 산하의 대표적인 해킹 그룹이다. 이들의 주 타겟은 탈북민, 북한 인권 단체, 그리고 한국의 대북 관련 정부 부처(통일부 등)이다. '금성121'로도 불리며, 한글로 작성된 악성 문서(HWP)를 이용한 공격에 능숙하다. 2024년 5월에는 인터넷 익스플로러의 제로데이 취약점을 악용하여 한국 내 대북 인사들에게 'RokRAT' 악성코드를 유포하는 'Operation Code on Toast' 작전을 수행했다.

IT 인력 파견 확대: 국가보위성은 평양정보기술국(PITB)의 인력을 흡수하여 라오스 등지에 대규모 IT 인력을 파견하고 있다. 2023년 기준으로 평양 류경호텔 인근에 거점을 마련하고, 해외 파견 인력을 관리하며 외화 벌이와 첩보 수집을 병행하고 있다.

4.2 군수공업부 (MID, KPe.028): WMD 자금줄

군수공업부는 탄도미사일과 핵무기 개발을 총괄하는 핵심 부서로, 산하에 다수의 IT 기업을 위장 설립하여 개발 자금을 조달한다.

313 총국: 조선컴퓨터센터(KCC)의 인력과 기능을 대거 흡수하여 설립된 거대 조직이다. '연변 실버스타(Yanbian Silverstar)', '볼라시스 실버스타(Volasys Silverstar)', '신흥정보기술무역회사' 등 수많은 위장 회사를 거느리고 있으며, 중국과 러시아에 IT 인력을 파견하여 막대한 외화를 벌어들인다.

75 지도국: '류경프로그램개발회사(Ryugyong Technology Company)'를 통해 활동한다. 이들은 단순한 소프트웨어 개발을 넘어, 무인기(UAV) 부품, 미사일 유도 장치 회로도 등 금수 품목을 조달하는 조달책 역할도 겸하고 있다.

4.3 국방성 (MND, KPe.054) 및 원자력공업성 (MAEI, KPe.027)

국방성: 산하 53국은 '천수림무역회사(Chonsurim Trading Company)'를, 61국은 '진영정보기술협조회사(Chinyong IT)'를 통해 IT 인력을 파견한다. 특히 천수림무역회사는 라오스에서 활동하며 우크라이나 조력자의 신분을 도용해 서구권 IT 일감을 수주하는 것으로 밝혀졌다.

원자력공업성: 산하 607 관리소는 '조선만경대컴퓨터기술회사(KMCTC)'를 운영한다. KMCTC는 중국 선양과 단둥을 거점으로, 소속 인력들이 아르헨티나, 미국 등의 국적을 사칭해 프리랜서 시장에서 외화를 벌어들이도록 관리한다.

5. 해외 거점 및 위장 회사 운영 실태 (Case Studies)

MSMT 보고서의 Annex(부록)는 북한 사이버 조직이 해외에서 어떻게 위장 회사를 설립하고 활동하는지에 대한 구체적인 증거를 제시한다. 이들은 주로 중국과 러시아의 주요 도시 아파트나 공장 기숙사에 집단 거주하며 조직적으로 범죄를 저지른다.

5.1 중국 거점 조직

조선만경대컴퓨터기술회사 (KMCTC): 원자력공업성 607 관리소 산하 조직으로, 중국 선양(Shenyang)의 아파트 단지와 단둥(Dandong)의 공단 지역에 거점을 두고 있다.

주요 인물: 사장 우용수(U Yong Su)를 비롯하여 김동우, 배광일 등 다수의 IT 인력이 식별되었다.

운영 방식: 이들은 중국인 명의의 차명 계좌를 이용해 자금을 세탁하며, 링크드인 등에서 보스니아, 아르헨티나 국적자로 위장하여 미국 기업의 일감을 수주한다. 2022년 한 해에만 약 150만 달러의 수익을 올린 것으로 추정된다.

경흥정보기술교류사 (Kyonghung IT): 노동당 39호실 산하 조직으로, 중국 단둥의 '금봉황 의류회사(Golden Phoenix Garment Co. Ltd.)' 기숙사를 은신처로 사용한다.

지휘: 정찰총국 소속 김광명이 총괄하며, 정류성, 전권욱 등의 핵심 개발자가 활동한다.

활동: 주로 불법 도박 사이트를 제작·운영하며, 관리자 권한을 악용해 사용자들의 개인정보를 탈취하고 이를 판매하여 추가 수익을 올린다. 검색 엔진 최적화(SEO) 기술을 범죄 조직에 제공하기도 한다.

선양 금풍리 네트워크 기술 유한공사 (Shenyang GeumpungRi): 국방성 산하 진영정보기술협조회사의 위장 법인으로, 중국 선양시 위홍구에 위치한다. 이들은 중국 내 은행 계좌를 다수 보유하고 자금 세탁의 허브 역할을 수행한다.

5.2 러시아 및 기타 지역 거점

러시아: 2024년 북-러 밀착 이후 러시아는 북한 IT 인력의 새로운 기회의 땅이 되고 있다. 블라디보스토크를 중심으로 'Umnal', 'Alias LLC' 등의 위장 조직이 활동 중이며, 러시아 기업들과의 합작을 통해 노동 비자를 확보하고 있다. 특히 2025년에는 수천 명 규모의 인력이 추가 파견될 것으로 예상된다.

라오스: 국방성 산하 '천수림무역회사'와 제2자연과학원(SANS) 산하 '상신무역회사'가 활동 중이다. 이들은 우크라이나 조력자들을 통해 신분을 세탁하고 서구권 IT 시장에 침투하고 있다.

6. 자금 세탁 및 조력자 네트워크

북한 사이버 조직의 수익 창출은 정교한 자금 세탁 네트워크 없이는 불가능하다. MSMT 보고서는 북한이 중국, 러시아, 동남아시아의 조력자들과 가상자산 믹싱 서비스를 이용하여 탈취한 자금을 세탁하는 과정을 상세히 분석하였다.

6.1 가상자산 세탁 사이클 (The Laundering Cycle)

북한의 자금 세탁은 일반적으로 다음과 같은 9단계의 복잡한 과정을 거친다.

Swap: 탈취한 코인을 추적이 어려운 이더리움(ETH)이나 비트코인(BTC)으로 교환.

Mix: 토네이도 캐시(Tornado Cash), 믹서오(Mixero) 등의 믹싱 서비스를 이용해 자금 흐름을 뒤섞고 출처를 은폐.

Bridge: 체인 호핑(Chain Hopping) 기술을 이용해 자산을 다른 블록체인 네트워크로 이동.

Store: 추적을 피하기 위해 콜드 월렛에 일시 보관하며 시기를 조율.

Mix Again: 2차 믹싱 수행.

Bridge: 다시 트론(TRX) 등으로 변환하여 추적을 더욱 어렵게 함.

Swap: 최종적으로 가치 변동성이 적은 스테이블코인(USDT)으로 변환.

Convert: 중국이나 동남아시아의 장외 거래(OTC) 브로커에게 USDT 전송.

Remit: OTC 브로커가 차명 계좌나 현금으로 북한 측에 법정 화폐(Fiat Currency)를 전달.

6.2 주요 조력자 및 인프라

중국 OTC 트레이더: 보고서는 우후이후이(Wu Huihui), 청흥만(Cheng Hung Man) 등 특정 중국인 트레이더들이 북한을 대신해 수백만 달러 규모의 가상자산을 위안화로 환전해 준 사실을 적시하였다. 이들은 중국 내 15개 이상의 은행 계좌를 동원해 자금을 세탁한다.

러시아 브로커: 바이비트 해킹 수익금의 상당 부분이 러시아 기반 브로커를 통해 현금화된 것으로 파악된다. 러시아의 금융 제재 회피망이 북한에게도 제공되고 있음을 시사한다.

신분 위조 브로커: 우크라이나, 미국, 아르헨티나 등지의 조력자들이 북한 IT 인력에게 현지인의 신분증, 노트북(Laptop Farm), 거주지 IP 주소 등을 제공하며 수수료를 챙기고 있다.

7. 결론 및 전략적 시사점

7.1 "범죄 국가"의 완성

MSMT 보고서가 드러낸 북한의 사이버 프로그램은 정찰총국, 국가보위성, 군수공업부 등 국가의 모든 권력 기관이 조직적으로 범죄에 가담하는 '범죄 국가(Criminal State)'의 완성형을 보여준다. 이들은 더 이상 이념적 목표만을 위해 해킹하지 않으며, 철저히 수익성과 효율성을 추구하는 기업형 조직으로 변모하였다.

7.2 대북 제재의 패러다임 전환 필요성

기존의 무역 통제 중심 제재는 사이버 공간에서 무력화되고 있다. 북한은 탈취한 가상자산으로 제재 품목을 구매하고, 이를 다시 무기 개발에 투입하는 자급자족적 순환 구조를 완성해가고 있다. 따라서 국제사회는 가상자산 거래소, OTC 브로커, 믹싱 서비스에 대한 규제를 대폭 강화하고, 중국과 러시아 내 조력자들을 정밀 타격하는 '세컨더리 보이콧'의 확대를 고려해야 한다.

7.3 기술적 대응과 민관 협력

북한의 공격 기법(TTPs)은 날로 정교해지고 있으며, 특히 AI를 활용한 해킹(Lab 227)이나 공급망 공격은 개별 기업이 막아내기 어렵다. 정부 차원의 위협 정보 공유, 방위산업체 및 가상자산 기업에 대한 보안 가이드라인 강화, 그리고 MSMT와 같은 다자간 공조 체계의 활성화가 시급하다.

[부록 1] 북한 주요 사이버 부대 및 상위 기관 요약표

상위 기관 | 주요 산하 부대/조직 | 위장 명칭 / 해킹 그룹 | 주요 활동 및 특징 |

정찰총국 (RGB) | 110호 연구소 | Lazarus, TraderTraitor, Citrine Sleet | 금융 해킹, 파괴 공작, 공급망 공격 |

| 63호 연구소 | Kimsuky, TA406, Konni | 정치/외교/안보 첩보 수집, 사회공학적 해킹 |

| 970소 | Andariel, Onyx Sleet | 군사 기밀 탈취, 초기 침투, 랜섬웨어 |

| 227호 연구소 | Lab 227 | AI 기반 해킹 기술 연구 (신설) |

| 325국 | Bureau 325 | 백신 및 생명공학 기술 탈취 (코로나19 대응) |

국가보위성 (MSS) | - | APT37 (Scarcruft) | 탈북민/인권단체 감시, 외화벌이, 모바일 해킹 |

군수공업부 (MID) | 313 총국 | Yanbian Silverstar, Volasys | IT 인력 해외 파견 총괄, 최대 규모 위장 회사 운용 |

| 75 지도국 | Ryugyong Technology | IT 외주 및 미사일/무인기 부품 조달 |

국방성 (MND) | 53국, 61국 | Chinyong IT, Chonsurim | IT 인력 파견, 무기 거래 자금원 확보 |

원자력공업성 | 607 관리소 | KMCTC (조선만경대) | 핵 개발 자금 조달용 IT 인력 파견 (중국 거점) |

노동당 39호실 | 경흥무역국 | Kyonghung IT | 불법 도박 사이트 운영 및 개인정보 판매 |

[부록 2] 주요 데이터 포인트 및 통계

2024-2025 가상자산 탈취 규모: 최소 28억 달러 (약 3조 8천억 원)

주요 피해 사례: Bybit ($14억), DMM Bitcoin ($3.08억), WazirX ($2.35억)

해외 파견 IT 인력 규모: 중국 내 1,000~1,500명, 러시아 내 수천 명 추산 (2025년 급증 예상)

관련 제재 결의: UNSCR 1718, 2094, 2270, 2375, 2397

[부록 3] 북한 사이버 행위자 및 IT 인력과 유엔 제재 대상의 연계도

이 조직도는 김정은 국무위원장을 정점으로 당(黨), 군(軍), 정(政) 산하의 주요 기관들과 그 아래 소속된 사이버 부대 및 IT 위장 기업들의 지휘 체계를 보여준다.

이노바저널의 AXINOVA연구소는 계속하여 범죄단체화 된 북한의 내부를 속속들이 대해부하여 지속보도할 예정이다.

작성자: AXINOVA R&D 원장 Ph. D. 최득진(국제법학 박사, 전 대학 교수, AX 리서치 컨설턴트)

작성일: 2026년 1월 17일

기반 자료: MSMT 2025년 보고서 및 관련 첩보 자료 등

AI 혁신 물결: xAI의 세계 모델, OpenAI GPT-5 업데이트, Hugging Face 오픈소스 NLP 모델 출시

2025년 말, AI 분야에서 주요 기업들의 연이은 발표가 이어지며 기술 발전의 속도가 가속화되고 있다. xAI의 로보틱스용 물리 세계 이해 모델 개발, OpenAI의 GPT-5 시리즈 업데이트, 그리고 Hugging Face의 맞춤형 NLP 오픈소스 모델 출시가 그 중심에 있다. 이러한 발전은 로보틱스, 자연어 처리, 콘텐츠 생성 등 다양한 영역에서 실용적 적용을 촉진할 ...

AI 혁신 물결: xAI의 세계 모델, OpenAI GPT-5 업데이트, Hugging Face 오픈소스 NLP 모델 출시

2025년 말, AI 분야에서 주요 기업들의 연이은 발표가 이어지며 기술 발전의 속도가 가속화되고 있다. xAI의 로보틱스용 물리 세계 이해 모델 개발, OpenAI의 GPT-5 시리즈 업데이트, 그리고 Hugging Face의 맞춤형 NLP 오픈소스 모델 출시가 그 중심에 있다. 이러한 발전은 로보틱스, 자연어 처리, 콘텐츠 생성 등 다양한 영역에서 실용적 적용을 촉진할 ...

서울국제조각페스타 2026, 코엑스서 예술과 기업의 만남 성황

서울국제조각페스타 2026, 코엑스서 예술과 기업의 만남 성황

[손현식 칼럼] 270만 외국인 시대, ‘함께 사는 법’은 배운 적이 없다

[손현식 칼럼] 270만 외국인 시대, ‘함께 사는 법’은 배운 적이 없다

할리우드 배우노조, 스튜디오 측에 새 반대 제안 테이블에 올리다

할리우드 배우노조, 스튜디오 측에 새 반대 제안 테이블에 올리다

하나님의 축복 속에서 시작된 사랑… 특별한 결혼의 여정

하나님의 축복 속에서 시작된 사랑… 특별한 결혼의 여정

목록

목록